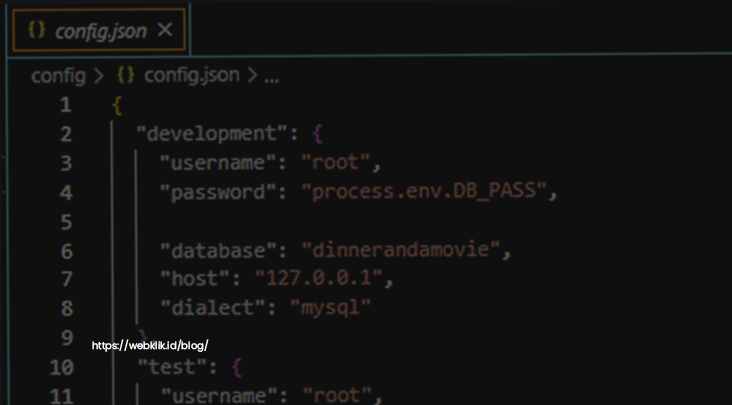

Dalam pengembangan aplikasi modern, file konfigurasi seperti .env, config.js, settings.py, atau file konfigurasi lain di server adalah jantung dari rahasia sistem Anda. Di sinilah database credentials, API key, token keamanan, dan environment variable disimpan.

Namun celakanya, file ini sering kali:

- Tidak sengaja diunggah ke repo publik,

- Terakses melalui URL karena salah konfigurasi,

- Tidak dienkripsi atau dijaga permission-nya,

- Terekspose akibat kesalahan CI/CD atau deployment.

Kebocoran file konfigurasi adalah salah satu akar dari banyak serangan siber. Karena sekali hacker menemukan file ini, mereka tak hanya masuk ke aplikasi Anda mereka bisa mengakses server, database, hingga third-party API yang Anda gunakan.

Mengapa File .env Sangat Rentan?

File .env (environment) digunakan untuk menyimpan variabel lingkungan seperti:

iniCopyEditDB_PASSWORD=mysecret

JWT_SECRET=supersecurekey

API_KEY_STRIPE=pk_live_xxxxx

Data ini dibutuhkan aplikasi untuk berjalan, tapi jika tidak diamankan:

- Bisa diakses publik saat deployment (jika root directory tidak dikunci)

- Bisa ikut ter-upload ke GitHub tanpa disadari

- Bisa terbaca melalui error message atau stack trace

- Bisa dibaca oleh layanan atau script yang tidak seharusnya mengakses

Kebocoran ini bisa berujung pada pengambilalihan akun admin, transfer dana ilegal, atau akses backend API tanpa batas.

Cara Efektif Melindungi File Konfigurasi

1. Hindari Commit ke Repository

Langkah pertama dan terpenting: jangan pernah commit file .env ke repository, bahkan di repo privat sekalipun. Gunakan .gitignore untuk mengecualikannya:

luaCopyEdit.env

.env.local

config.js

Dan lakukan audit terhadap riwayat repo (git history) untuk memastikan tidak ada sensitive file yang sempat terunggah. Gunakan tools seperti GitGuardian atau git-secrets.

2. Atur Permission File dengan Benar

Pastikan file .env atau config hanya bisa dibaca oleh user tertentu. Misalnya:

bashCopyEditchmod 600 .env

chown youruser:yourgroup .env

Di Linux, hindari akses grup atau publik untuk file yang memuat kunci atau password.

3. Gunakan Secret Manager

Untuk production, jangan simpan rahasia di file statis. Gunakan layanan seperti:

- AWS Secrets Manager

- Google Cloud Secret Manager

- Vault by Hashicorp

Layanan ini mengenkripsi dan menyimpan data secara aman, memiliki kontrol akses berbasis role (RBAC), dan bisa diakses lewat API secara dinamis oleh aplikasi.

4. Pastikan Tidak Terakses Lewat Web Server

Cek konfigurasi server agar direktori yang menyimpan .env tidak bisa diakses publik:

- Di Apache, gunakan

.htaccess:

apacheCopyEdit<Files .env>

Order allow,deny

Deny from all

</Files>

- Di Nginx:

nginxCopyEditlocation ~* \.env {

deny all;

}

5. Pantau dan Audit Perubahan File

Gunakan tool audit file system seperti auditd (Linux) atau SIEM untuk mendeteksi jika file config Anda diubah tanpa izin. Perubahan mendadak bisa jadi sinyal compromise.

6. Hindari Menyimpan Rahasia di Frontend

Variabel environment seperti NEXT_PUBLIC_API_KEY di Next.js atau VITE_PUBLIC_* di Vite akan dibundel ke frontend dan terlihat jelas di browser. Jangan gunakan ini untuk menyimpan data sensitif.

Gunakan strategi proxy API di backend untuk menjaga rahasia tetap di server.

Jika File Sudah Bocor, Apa yang Harus Dilakukan?

- Segera rotasi semua kredensial (API key, DB password, secret token)

- Audit aktivitas mencurigakan dari waktu bocornya file

- Perbarui konfigurasi permission dan akses

- Perkuat proteksi deployment pipeline agar tidak terulang

Kesimpulan

Proteksi aplikasi bukan hanya soal firewall atau enkripsi data pengguna. Dimulai dari kerapihan dan keamanan konfigurasi, Anda bisa mencegah kebocoran masif sejak awal. File .env dan config adalah titik awal serangan paling umum dan justru paling mudah dihindari.

Di era cloud-native dan microservices, pendekatan keamanan pun harus modern dan otomatis. Webklik hadir untuk memastikan infrastruktur Anda tidak hanya powerful, tapi juga aman dari bawah ke atas. Kami membantu Anda mendesain pipeline CI/CD, konfigurasi cloud, dan secret management secara menyeluruh.