Serangan brute force bisa jadi tidak sekompleks ransomware atau eksploitasi zero-day. Tapi dari sisi efektivitas, ia tetap menjadi salah satu penyebab utama kebocoran akun. Dan yang paling meresahkan? Serangan ini bisa berlangsung tanpa terdeteksi, apalagi jika sistem Anda tidak memiliki perlindungan dasar seperti rate limiting.

Rate limiting adalah pagar pertama pencegah sederhana namun sangat efektif dalam menjaga endpoint login agar tidak dibanjiri oleh request yang mencurigakan.

Mengapa Rate Limiting Penting untuk Endpoint Login?

Tanpa pembatasan akses, endpoint login Anda bisa dicoba ribuan kali per detik oleh bot yang hanya butuh satu keberhasilan untuk membobol akun. Bahkan dengan kredensial acak, ribuan percobaan bisa dilakukan dalam hitungan menit. Ini tidak hanya mengancam keamanan, tapi juga membebani server secara signifikan.

Rate limiting mencegah hal ini dengan membatasi jumlah permintaan dari satu IP, user-agent, atau bahkan session dalam jangka waktu tertentu. Misalnya: hanya izinkan 5 percobaan login per menit per IP. Lebih dari itu? Blok sementara atau minta verifikasi tambahan.

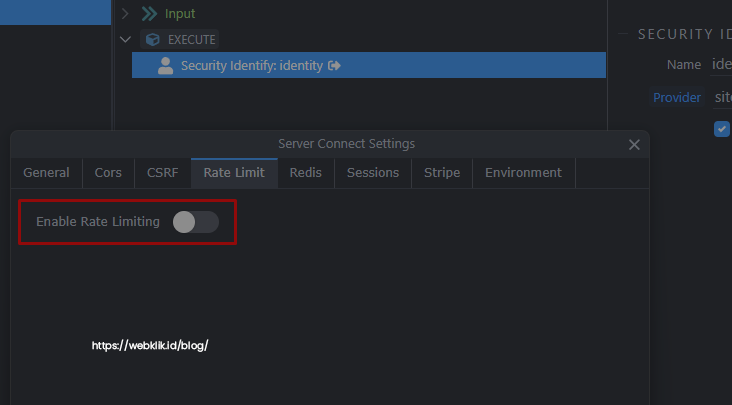

Cara Setting Rate Limiting dengan Benar

1. Gunakan Middleware atau Library Bawaan Framework

Sebagian besar framework modern sudah menyediakan fitur rate limiting. Misalnya:

- Laravel (PHP): menggunakan

ThrottleRequestsmiddleware - Express.js (Node.js): melalui

express-rate-limit - Django: bisa menggunakan

django-ratelimit - Spring Boot (Java): bisa memakai filter custom + bucket4j

Contoh penerapan dengan Express.js:

javascriptCopyEditconst rateLimit = require("express-rate-limit");

const limiter = rateLimit({

windowMs: 1 * 60 * 1000, // 1 menit

max: 5, // maksimal 5 permintaan

message: "Terlalu banyak percobaan login. Silakan coba lagi nanti."

});

app.use("/login", limiter);

2. Gunakan Redis untuk Menyimpan State Limit Secara Efisien

Jika aplikasi Anda berskala besar, menyimpan data limit dalam memori bisa jadi kurang efisien. Solusinya: gunakan Redis sebagai store untuk key user/IP, agar tracking lebih cepat dan akurat lintas instance server.

3. Blokir IP atau Aktifkan Captcha Setelah Limit Tercapai

Setelah limit dilewati, Anda bisa:

- Menampilkan CAPTCHA (seperti reCAPTCHA v3)

- Memblokir sementara IP selama X menit

- Melaporkan IP mencurigakan ke log atau ke tim keamanan

Langkah ini bisa digabungkan dengan alert system agar sistem keamanan Anda proaktif, bukan reaktif.

4. Jangan Terapkan Rate Limit Sembarangan

Tapi hati-hati: jangan terapkan rate limiting terlalu agresif. Anda bisa mengganggu user sah. Solusinya:

- Gunakan exponential backoff: jeda makin panjang tiap kali gagal

- Tambahkan exception untuk IP internal atau admin

- Tampilkan pesan yang ramah agar user tahu bukan kesalahan mereka

5. Pantau dan Evaluasi Secara Rutin

Rate limiting bukan sistem yang bisa diterapkan sekali lalu ditinggal. Anda perlu memantau log:

- Seberapa sering limit terpicu?

- Apakah ada pola serangan pada jam-jam tertentu?

- Apakah ada IP yang mencoba melewati limit?

Dengan analisis ini, Anda bisa menyesuaikan rule yang lebih optimal.

Dampak Positif Implementasi Rate Limiting

- Meningkatkan performa server, karena permintaan berlebih disaring

- Mengurangi risiko pencurian akun akibat brute force

- Membantu identifikasi perilaku mencurigakan

- Melindungi resource aplikasi, terutama saat traffic tinggi atau DDoS

Rate limiting adalah bentuk tanggung jawab digital Anda terhadap user. Ini bukan soal memblokir, tapi tentang membangun sistem yang aman dan nyaman.

Kesimpulan

Login adalah gerbang utama ke aplikasi Anda. Tapi tanpa pagar, gerbang itu hanya sekadar formalitas. Rate limiting memberi Anda kontrol: siapa yang boleh masuk, seberapa sering, dan apa yang terjadi kalau ada yang mencoba masuk secara paksa.

Jika Anda ingin membangun aplikasi yang bukan hanya canggih tapi juga tangguh, Webklik adalah mitra teknologi yang tepat. Kami tidak hanya membangun sistem backend dan frontend, tapi juga menyematkan prinsip-prinsip keamanan terbaik sejak dari awal.